Entenda como um chip discreto dentro do PC influencia criptografia, login biométrico e até as exigências de atualização para sistemas atuais

Todo computador moderno com Windows esconde um guardião invisível. Ele não aparece na tela, não pisca, não faz barulho. Mas está ali, registrando cada passo da inicialização, conferindo se o que roda no fundo é de confiança. Esse guardião tem nome: Trusted Platform Module, ou simplesmente TPM.

Quando a Microsoft decidiu tornar o TPM 2.0 obrigatório no Windows 11, muita gente se apavorou, de gamers a equipes de TI. De repente, a atualização de sistema deixou de ser um download e passou a depender de um chip, físico ou embutido, escondido na placa-mãe.

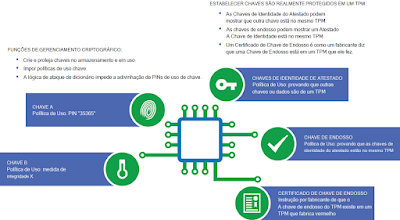

Esse pequeno processador de segurança é capaz de armazenar chaves criptográficas, blindar logins biométricos, manter criptografia de disco intacta mesmo diante de roubo e ainda atestar a saúde do dispositivo para redes corporativas. Parece exagero? Não é. A rotina de milhões de usuários já passa por ele, mesmo sem perceber.

O que é o Trusted Platform Module (TPM)?

O TPM é um microchip de segurança. Pequeno, discreto, mas com uma função gigantesca: guardar chaves criptográficas e validar se o sistema está rodando de forma íntegra. Ele funciona como uma “caixa-preta digital” que só abre quando tudo está em ordem.

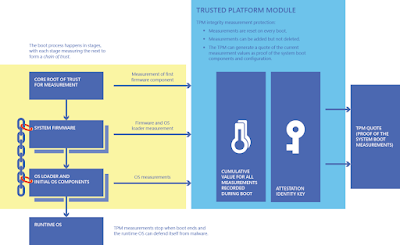

Na prática, ele autentica operações críticas. Ao ligar o computador, compara registros de inicialização com dados gravados internamente. Se algo estranho aparece — um firmware adulterado, um boot suspeito — o chip acusa. A checagem cria uma raiz de confiança: só depois dela o Windows continua carregando.

E o trabalho não termina na inicialização, pois o TPM mantém protegidos senhas, certificados digitais, PINs e até dados biométricos do Windows Hello. Tudo cifrado, preso dentro do chip, inacessível a cópias ou exportações. A consequência disso é que mesmo que alguém leve o disco rígido/SSD ou tente clonar arquivos, os segredos que liberam acesso permanecem bloqueados.

No dia a dia, o usuário mal percebe sua presença. O login com reconhecimento facial, o desbloqueio via PIN e a criptografia automática do BitLocker só funcionam porque o TPM está ali rodando em segundo plano.

Por que o TPM existe?

O TPM nasceu de um clima de desconfiança… No começo dos anos 2000, fabricantes de hardware e gigantes do software perceberam que antivírus e firewalls não estavam dando conta de barrar ataques cada vez mais sofisticados. A ideia foi criar uma peça de segurança física que vivesse dentro do computador, isolada, fora do alcance do sistema operacional — e, portanto, fora do alcance dos malwares.

A primeira especificação surgiu em 2003, pelas mãos do Trusted Computing Group (TCG), um consórcio formado por empresas como Microsoft, IBM e Intel. Mas a recepção não foi nada tranquila.

Críticos, como Richard Stallman — programador e fundador do movimento do software livre —, logo acusaram a iniciativa de esconder uma agenda de controle: em vez de proteger o usuário, o chip poderia ser usado para limitar quais programas rodariam em um PC. Foi daí que nasceu o apelido polêmico de “computação traiçoeira”.

Além do debate ideológico, havia o impacto prático. Se o TPM fosse adotado em larga escala, qualquer tentativa de adulterar software ou burlar proteções de mídia digital poderia ser bloqueada na raiz. Empresas de tecnologia viam isso como um passo para mais segurança e menos pirataria; ativistas temiam a perda de liberdade do usuário.

O resultado disso foi um chip que, aos poucos, se tornou padrão em notebooks e desktops, mas carregando essa herança de desconfiança. E quando a Microsoft decretou que o Windows 11 só rodaria em máquinas com TPM 2.0, a polêmica voltou à tona: afinal, até que ponto esse guardião é um aliado do usuário ou um fiscal invisível do sistema?

A evolução do TPM: da versão 1.2 para o 2.0

O TPM passou por uma transição importante. A versão 1.2, que marcou sua consolidação nos PCs, já cuidava da integridade da inicialização e do armazenamento de chaves. Mas seu suporte era limitado, tanto em algoritmos de criptografia quanto em flexibilidade. Em 2014, o Trusted Computing Group publicou a especificação do TPM 2.0, que só foi padronizada como ISO/IEC em 2015.

Assim, o TPM 2.0 nasceu para acompanhar novas exigências de segurança — incluindo algoritmos mais robustos, hierarquias de chaves distintas e compatibilidade com múltiplas plataformas (PCs, dispositivos móveis, automotivo).

Comparativo entre TPM 1.2 e TPM 2.0

A evolução deixou a versão 1.2 extremamente obsoleta. O TPM 2.0 é hoje a exigência mínima para rodar o Windows 11, justamente por entregar suporte a algoritmos modernos e assegurar cenários de segurança mais sofisticados — de login biométrico à atestação de integridade em ambientes corporativos.

Tipos de implementação do TPM

O TPM pode aparecer de formas diferentes dentro de um dispositivo. Algumas versões são chips físicos soldados na placa-mãe, outras ficam embutidas no processador ou mesmo rodando como software. Cada abordagem equilibra custo, desempenho e nível de proteção.

Discreto (dTPM)

É o formato clássico: um microchip dedicado, separado dos demais componentes, projetado com resistência física a adulterações. O modelo costuma ser usado em notebooks corporativos ou em equipamentos críticos, pois oferece a proteção mais alta contra ataques físicos.

Integrado

Aqui, o TPM é parte de outro chip geralmente dentro do chipset da placa-mãe. Ele ainda conta com proteção em hardware, mas sem o mesmo grau de blindagem do discreto. Intel e outras fabricantes adotaram essa estratégia em várias gerações.

Firmware (fTPM)

Essa versão roda dentro do firmware do processador, em um ambiente isolado chamado Trusted Execution Environment. A Intel chama sua implementação de PTT (Platform Trust Technology); a AMD usa o nome fTPM.

O ponto positivo é a praticidade: não depende de um chip físico adicional. O negativo é a polêmica, já que em alguns casos (como em processadores AMD Ryzen), o fTPM causou travamentos e lentidão, exigindo atualizações de BIOS.

Virtual (vTPM)

Muito usado em nuvem, é uma versão que depende do hipervisor para emular a lógica de um TPM físico. O Google Cloud e a AWS já oferecem máquinas virtuais com vTPM, permitindo que workloads corporativos usem criptografia e atestação mesmo fora do hardware tradicional.

Software TPM

Funciona como emulação pura, rodando como um programa comum. Não adiciona segurança real, mas serve para testes, desenvolvimento e compatibilidade em ambientes virtuais.

No fim, a escolha da implementação impacta o nível de confiança. Para o usuário doméstico, um fTPM já basta para rodar o Windows 11. Em grandes empresas ou sistemas críticos, ainda se prefere o tipo discreto justamente por ser mais difícil de adulterar.

TPM e o Windows: da versão 10 à 11

Durante anos, o TPM esteve presente em boa parte dos computadores sem que os usuários dessem importância.

No Windows 10, o suporte já existia tanto para a versão 1.2 quanto para a 2.0, mas seu uso era mais opcional. Ele podia proteger chaves de criptografia com o BitLocker, validar logins biométricos no Windows Hello e ser aproveitado em cenários corporativos. Ainda assim, muitos PCs eram vendidos com o chip desabilitado no BIOS, o que deixava o recurso fora do radar de muita gente.

Como vimos, o salto veio com o Windows 11. A Microsoft tornou o TPM 2.0 um pré-requisito para instalação do sistema. Isso pegou de surpresa usuários que tentaram atualizar máquinas relativamente recentes e descobriram que estavam “fora da lista” — não pela falta de processamento ou memória, mas pela ausência de um microchip de segurança.

Não foi uma decisão arbitrária. O TPM 2.0 habilita recursos que hoje são pilares da estratégia de segurança do Windows:

- BitLocker: criptografia completa do disco rígido ou SSD, com chaves armazenadas dentro do TPM.

- Windows Hello e Hello for Business: autenticação biométrica e login por PIN com chaves guardadas no chip, evitando dependência de senhas.

- Credential Guard e Virtualization-Based Security (VBS): isolam credenciais em áreas protegidas da memória.

- Device Health Attestation: permite a empresas verificar se um dispositivo está íntegro antes de se conectar a redes internas.

- Secure Boot e Measured Boot: impedem que malwares se injetem no processo de inicialização.

No Windows 10, boa parte dessas funções era opcional. No Windows 11, elas formam o coração do sistema. Portanto, o que antes era visto como “extra de segurança” se transformou em requisito de fábrica.

O que o TPM muda para usuários comuns?

Para quem usa o computador em casa, o TPM muitas vezes parece algo ocutlto. Só que ele já atua nos bastidores sempre que você faz login com reconhecimento facial ou ativa a criptografia automática do BitLocker. Com o Windows 11, esse microchip deixou de ser opcional: sem ele, o sistema simplesmente não instala.

A primeira dúvida que surge é: “meu PC tem TPM?”. A checagem é simples:

- Aperte

Win + R, digitetpm.msce pressione Enter. - Se abrir uma janela mostrando “Processador de segurança”, você tem um TPM ativo.

- Caso não apareça nada, pode ser que o chip exista mas esteja desativado no BIOS/UEFI.

Em muitos notebooks e placas-mãe, o TPM está escondido atrás de siglas como PTT (Intel Platform Trust Technology) ou fTPM (AMD Firmware TPM). Ativar exige entrar na configuração da BIOS, habilitar a função e salvar.

Outro ponto importante: é possível limpar o TPM. O processo apaga todas as chaves armazenadas, algo que pode ser necessário em uma reinstalação limpa do Windows. Mas envolve risco: se o BitLocker estiver ativo, apagar o TPM sem backup da chave de recuperação significa perder acesso aos dados.

Vale ressaltar que, no dia a dia, o usuário comum não precisa “mexer” nesse chip. Ele é automático, silencioso. O que muda mesmo é a percepção: quem pensava que segurança era só senha ou antivírus descobre que agora depende também de um guardião de silício embutido na máquina.

O que o TPM muda para empresas?

Se para o usuário doméstico o TPM funciona quietinho na sua, no ambiente corporativo ele é visto como peça estratégica. A exigência do Windows 11 pelo TPM 2.0 alinhou o sistema operacional ao movimento de segurança em larga escala, em que cada dispositivo precisa provar sua integridade antes de ganhar acesso à rede.

Com esse microchip, departamentos de TI conseguem:

- Gerenciar criptografia em massa: o BitLocker pode ser aplicado em centenas ou milhares de máquinas, com as chaves de recuperação automaticamente salvas no Active Directory ou no Azure AD.

- Controlar autenticação sem senha: o Windows Hello for Business combina biometria ou PIN com chaves armazenadas no TPM, reduzindo a dependência de senhas tradicionais.

- Implementar Zero Trust: recursos como o Device Health Attestation permitem bloquear conexões de dispositivos que não estejam íntegros, criando barreiras contra acessos indevidos.

- Automatizar provisionamento: o TPM facilita a emissão de certificados digitais e pode substituir cartões inteligentes, cortando custos logísticos.

Além disso, políticas de grupo e soluções como Microsoft Intune permitem controlar remotamente o estado do TPM, verificar logs de integridade e até limpar o chip de forma segura em cenários de reciclagem ou troca de equipamentos.

Controvérsias e problemas conhecidos do TPM

Além das críticas ideológicas, houve falhas práticas. Em 2017, pesquisadores revelaram a vulnerabilidade ROCA, presente em chips da Infineon, que permitia a geração de chaves RSA fracas. O problema afetou milhões de dispositivos até que atualizações de firmware fossem liberadas.

Em 2021, usuários de processadores AMD Ryzen enfrentaram outro obstáculo: o fTPM causava travamentos e quedas de desempenho devido à forma como acessava memória flash SPI. A solução veio meses depois, via atualização de BIOS.

Mesmo em condições normais, especialistas lembram que o TPM não é imbatível. Ataques físicos sofisticados já conseguiram extrair segredos diretamente do chip ou interceptar dados no barramento da placa-mãe. Para organizações, isso mostra que o TPM é uma camada importante, mas não substitui práticas de segurança mais amplas.

Portanto, essa mistura de avanços e tropeços ajuda a explicar por que o TPM ainda divide opiniões: guardião oculto para alguns, peça de controle para outros.

Ferramentas nativas para gerenciar o TPM

Embora funcione de forma automática, o TPM pode ser acessado e administrado pelo próprio usuário ou por equipes de TI. O Windows reúne diferentes ferramentas para isso, desde interfaces gráficas até comandos avançados.

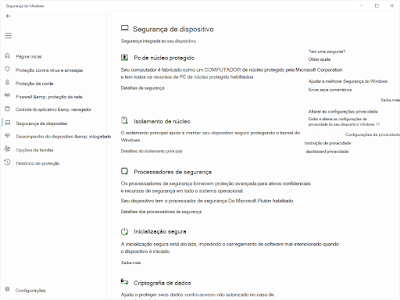

Aplicativo de segurança do Windows

A forma mais simples de checar o TPM é abrir o aplicativo Segurança do Windows. Na seção Segurança do dispositivo, aparece o item Processador de segurança, onde é possível confirmar se o TPM está presente, ativo e qual versão está em uso.

Console TPM.MSC

Ao pressionar Win + R e digitar tpm.msc, abre-se o console clássico de gerenciamento. Ele mostra o status do chip, fabricante, versão do firmware e permite ações como limpar o TPM. A Microsoft, no entanto, deixou de evoluir essa ferramenta a partir do Windows 10 versão 1809, privilegiando alternativas mais modernas.

Linha de comando: tpmtool

O utilitário tpmtool é acessado pelo Prompt de Comando. Com ele, é possível listar informações do TPM (tpmtool getdeviceinformation), verificar logs e até exportar detalhes para diagnóstico.

PowerShell

Para cenários mais avançados, o PowerShell inclui cmdlets específicos, como:

Get-Tpm: exibe status e especificações do chip;Clear-Tpm: limpa o TPM, removendo todas as chaves armazenadas (com as devidas confirmações de segurança).

Mocinho ou vilão?

O Trusted Platform Module nasceu sob desconfiança, foi chamado de “traíra” por ativistas e já enfrentou falhas que colocaram sua reputação à prova. Ainda assim, chegou a 2025 como parte obrigatória do Windows 11 e presença quase universal em notebooks e desktops.

A dúvida persiste: o TPM é guardião do usuário ou fiscal invisível do sistema? Talvez seja um pouco dos dois. Para quem precisa de criptografia de disco, login biométrico seguro e redes corporativas mais confiáveis, ele funciona como escudo. Para quem teme controle externo sobre o que roda em sua máquina, continua sendo um alerta.

O futuro aponta para chips ainda mais integrados, como o Microsoft Pluton, desenvolvido em parceria com AMD, Intel e Qualcomm. Nesse modelo, o “guardião oculto” deixa de ser um chip separado ou um recurso de firmware e passa a viver dentro da própria CPU, reduzindo caminhos de ataque.

Seja em sua forma atual ou na próxima geração, a tendência é clara: computadores modernos nascerão com uma camada extra de segurança embarcada no Silício.

Fonte: Microsoft, (2), (3) e (4); Universidade de Cornell e NCSC

Adrenaline

Source: RS Notícias: O que é TPM (Trusted Plataform Module) e como ele funciona no Windows?